Chuyển đổi số trong doanh nghiệp đang diễn ra mạnh mẽ hơn bao giờ hết kể từ khi đại dịch COVID-19 diễn ra. Do đó, các doanh nghiệp phải tìm cho mình nhiều phương pháp mới để di chuyển các workload lên cloud và bảo mật chúng. Zero Trust là mô hình bảo mật mới thích ứng hiệu quả hơn với sự phức tạp của môi trường hiện đại, bao trùm nơi làm việc kết hợp và bảo vệ các ứng dụng và dữ liệu bất kể chúng ở đâu.

Trong bài viết này, chúng ta sẽ cùng tìm hiểu các giải pháp bảo mật mạng của Azure để giúp xây dựng mô hình Zero Trust trong doanh nghiệp một cách hiệu quả.

Xây dựng mô hình Zero Trust với các giải pháp bảo mật mạng của Azure

Phương pháp Zero Trust giả định vi phạm và chấp nhận thực tế rằng các tác nhân xấu ở khắp mọi nơi. Thay vì xây dựng một bức tường giữa các khu vực đáng tin cậy và không đáng tin cậy, nó khuyến nghị chúng ta xác minh tất cả các nỗ lực truy cập, giới hạn quyền truy cập của người dùng vào JIT và JEA, đồng thời củng cố tài nguyên. Tuy nhiên, điều này không ngăn cản chúng ta duy trì các khu vực an ninh. Trên thực tế, tường lửa mạng cung cấp một kiểu kiểm tra và cân bằng cho truyền thông mạng, bằng cách phân đoạn mạng thành các vùng nhỏ hơn và kiểm soát lưu lượng nào được phép đi qua giữa chúng. Thực tiễn chuyên sâu về bảo mật này buộc chúng ta phải xem xét liệu một kết nối cụ thể có nên vượt qua ranh giới nhạy cảm hay không.

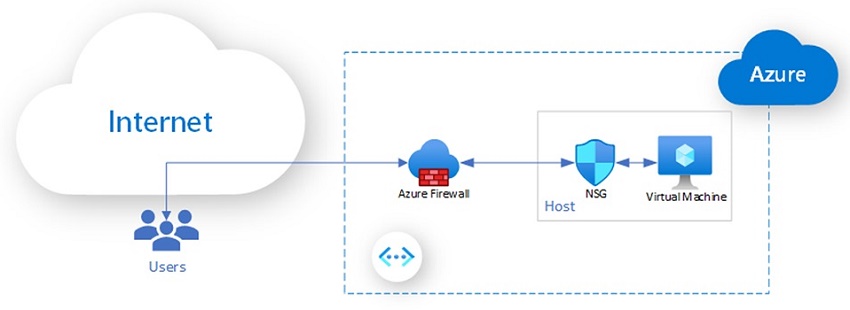

Tường lửa nên thực hiện ở đâu trong mạng Zero Trust? Vì mạng của bạn dễ bị tấn công về bản chất, người ta nên triển khai tường lửa ở cấp máy chủ và bên ngoài mạng của nó. Azure cung cấp các dịch vụ lọc và tường lửa được triển khai tại các vị trí mạng khác nhau: tại máy chủ lưu trữ và giữa các mạng ảo hoặc mạng con. Hãy thảo luận về cách các dịch vụ tường lửa của Azure hỗ trợ Zero Trust.

Nhóm bảo mật mạng Azure (NSG)

Bạn có thể sử dụng nhóm bảo mật mạng Azure để lọc lưu lượng mạng đến và đi từ các tài nguyên Azure trong mạng ảo Azure. NSG được thực hiện ở cấp máy chủ, bên ngoài các máy ảo (VM). Về cấu hình người dùng, NSG có thể được liên kết với mạng con hoặc VM NIC. Liên kết NSG với một mạng con là một dạng lọc theo chu vi mà chúng ta sẽ thảo luận sau. Ứng dụng có liên quan hơn của NSG trong bối cảnh của mạng Zero Trust được liên kết với một máy ảo cụ thể (chẳng hạn như bằng cách gán NSG cho một máy ảo NIC). Nó hỗ trợ chính sách lọc cho mỗi máy ảo, làm cho máy ảo trở thành một bên tham gia vào bảo mật của chính nó. Nó phục vụ mục tiêu đảm bảo rằng mọi máy ảo đều lọc lưu lượng mạng của chính nó, thay vì ủy quyền tất cả tường lửa cho một tường lửa tập trung.

Trong khi tường lửa máy chủ có thể được triển khai ở cấp hệ điều hành khách, Azure NSG bảo vệ chống lại một máy ảo bị xâm phạm. Kẻ tấn công có quyền truy cập vào máy ảo và nâng cao đặc quyền của nó có thể xóa tường lửa trên máy chủ. NSG được triển khai bên ngoài VM, cô lập tính năng lọc cấp máy chủ, cung cấp sự đảm bảo chắc chắn chống lại các cuộc tấn công vào hệ thống tường lửa.

Bộ lọc inbound và outbound

NSG cung cấp cho cả tính năng lọc gửi đến (điều chỉnh lưu lượng truy cập vào máy ảo) và lọc đi (điều chỉnh lưu lượng truy cập rời khỏi máy ảo). Lọc đi, đặc biệt là giữa các tài nguyên trong vnet có một vai trò quan trọng trong mạng Zero Trust để tăng cường thêm khối lượng công việc. Ví dụ: cấu hình sai trong các quy tắc NSG gửi đến có thể dẫn đến mất lớp bảo vệ lọc gửi đến quan trọng này mà rất khó phát hiện. Tính năng lọc đi NSG lan tỏa bảo vệ các mạng con ngay cả khi xảy ra cấu hình sai nghiêm trọng như vậy.

Đơn giản hóa cấu hình NSG với các nhóm bảo mật ứng dụng Azure

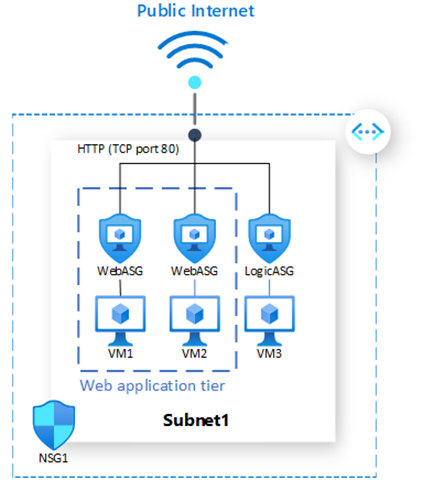

Nhóm bảo mật ứng dụng Azure (ASG) đơn giản hóa việc cấu hình và quản lý NSG, bằng cách định cấu hình bảo mật mạng như một phần mở rộng của cấu trúc ứng dụng. ASG cho phép bạn nhóm các máy ảo và xác định các chính sách bảo mật mạng dựa trên các nhóm này. Sử dụng ASG, bạn có thể tái sử dụng bảo mật mạng trên quy mô lớn mà không cần bảo trì thủ công các địa chỉ IP rõ ràng. Trong ví dụ đơn giản bên dưới, chúng ta áp dụng NSG1 ở cấp mạng con và liên kết hai máy ảo với WebASG (ASG cấp ứng dụng web) và một máy ảo khác với LogicASG (ASG cấp ứng dụng logic nghiệp vụ).

Chúng ta có thể áp dụng các quy tắc bảo mật cho ASG thay vì từng VM riêng lẻ. Ví dụ: quy tắc dưới đây cho phép lưu lượng truy cập HTTP từ Internet (cổng TCP 80) đến VM1 và VM2 trong tầng ứng dụng web, bằng cách chỉ định WebASG làm đích, thay vì tạo quy tắc riêng cho từng máy ảo.

Azure Firewall

Trong khi lọc mức máy chủ là lý tưởng trong việc tạo các chu vi vi mô, thì tường lửa ở mức mạng ảo hoặc mạng con sẽ bổ sung thêm một lớp bảo vệ quan trọng khác. Nó bảo vệ cơ sở hạ tầng càng nhiều càng tốt trước lưu lượng truy cập trái phép và các cuộc tấn công tiềm ẩn từ internet. Nó cũng dùng để bảo vệ giao thông đông tây để giảm thiểu bán kính vụ nổ trong trường hợp bị tấn công.

Azure Firewall là một dịch vụ bảo mật mạng riêng cho tường lửa. Được triển khai cùng với NSG, hai dịch vụ này cung cấp các kiểm tra và số dư quan trọng trong mạng Zero Trust. Azure Firewall thực hiện các quy tắc toàn cầu và chính sách máy chủ lưu trữ chi tiết trong khi NSG đặt chính sách chi tiết. Việc phân tách chu vi so với lọc máy chủ này có thể đơn giản hóa việc quản lý chính sách tường lửa.

Phương pháp hay nhất của mô hình Zero Trust là luôn mã hóa dữ liệu trong quá trình truyền để đạt được mã hóa đầu cuối. Tuy nhiên, từ góc độ hoạt động, khách hàng thường muốn có khả năng hiển thị dữ liệu của họ cũng như áp dụng các dịch vụ bảo mật bổ sung trên dữ liệu chưa được mã hóa.

Azure Firewall Premium với tính năng kiểm tra bảo mật lớp truyền tải (TLS) có thể thực hiện giải mã và mã hóa toàn bộ lưu lượng, mang lại khả năng sử dụng hệ thống phát hiện và ngăn chặn xâm nhập (IDPS), cũng như cung cấp cho khách hàng khả năng hiển thị dữ liệu.

Azure DDoS Protection

Zero Trust cố gắng xác thực và ủy quyền mọi thứ trên mạng, nhưng nó không cung cấp khả năng giảm thiểu tốt chống lại các cuộc tấn công DDoS, đặc biệt là chống lại các cuộc tấn công theo khối lượng. Bất kỳ hệ thống nào có thể nhận các gói đều dễ bị tấn công DDoS, ngay cả những hệ thống sử dụng kiến trúc Zero Trust. Do đó, bắt buộc bất kỳ triển khai Zero Trust nào cũng phải được bảo vệ đầy đủ trước các cuộc tấn công DDoS.

Azure DDoS Protection Standard cung cấp các tính năng giảm thiểu DDoS để bảo vệ khỏi các cuộc tấn công DDoS. Nó tự động được điều chỉnh để giúp bảo vệ mọi tài nguyên hướng tới internet trong mạng ảo. Bảo vệ rất đơn giản để kích hoạt trên bất kỳ mạng ảo mới hoặc hiện có nào và không yêu cầu thay đổi ứng dụng hoặc tài nguyên.

Tối ưu hóa SecOps với Azure Firewall Manager

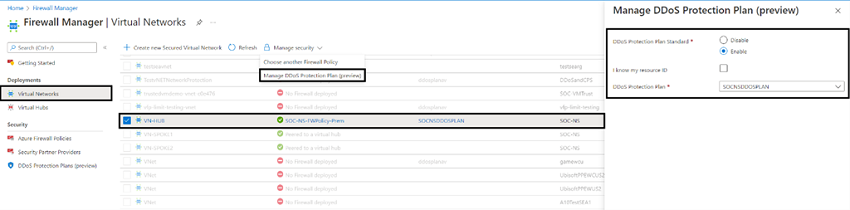

Azure Firewall Manager là một dịch vụ quản lý bảo mật cung cấp chính sách bảo mật trung tâm và quản lý tuyến đường cho các chu vi bảo mật dựa trên đám mây.

Ngoài quản lý chính sách Azure Firewall, Azure Firewall Manager hiện cho phép bạn liên kết các mạng ảo của mình với một kế hoạch bảo vệ DDoS. Đối với một đối tượng thuê, các kế hoạch bảo vệ DDoS có thể được áp dụng cho các mạng ảo trên nhiều đăng ký. Bạn có thể sử dụng trang tổng quan Mạng ảo để liệt kê tất cả các mạng ảo không có Kế hoạch bảo vệ DDoS và chỉ định các kế hoạch bảo vệ mới hoặc có sẵn cho chúng.

Hơn nữa, Azure Firewall Manager cho phép bạn sử dụng bảo mật bên thứ ba quen thuộc, tốt nhất của mình như một dịch vụ (SECaaS) để bảo vệ quyền truy cập Internet cho người dùng của bạn.

Bằng cách tích hợp liền mạch với các dịch vụ bảo mật cốt lõi của Azure, chẳng hạn như Microsoft Defender for Cloud, Microsoft Sentinel và Azure Log Analytics, bạn có thể tối ưu hóa hơn nữa SecOps của mình với một cửa hàng tổng hợp cung cấp cho bạn các dịch vụ bảo mật mạng tốt nhất, quản lý tư thế và bảo vệ khối lượng công việc — cũng như SIEM và phân tích dữ liệu.

| CHỨNG NHẬN ĐỐI TÁC BẢN QUYỀN SOFT365 - CÁC HÃNG PHẦN MỀM TRÊN THẾ GIỚI |

| THÔNG TIN LIÊN HỆ TƯ VẤN MUA PHẦN MỀM BẢN QUYỀN TẠI SOFT365 |

| Công ty TNHH Thương mại và dịch vụ TSG Địa chỉ: Hà Nội: Tầng 2, Tòa nhà ATS, 252 Hoàng Quốc Việt, Bắc Từ Liêm, Hà Nội Hồ Chí Minh: Tầng 5, tòa nhà GIC, số 89 Vạn Kiếp, phường 03, quận Bình Thạnh, TP HCM Website: www.soft365.vn - store.soft365.vn | Email: info@tsg.net.vn Điện thoại: 024 7305 0506 | 028 7308 0508 Gặp tổng đài tư vấn: 0936 362 158 | info@tsg.net.vn GIẢI PHÁP HÀNG ĐẦU - DỊCH VỤ HOÀN HẢO |

SOFT365 - ĐỐI TÁC ỦY QUYỀN CỦA CÁC HÃNG PHẦN MỀM NỔI TIẾNG TRÊN THẾ GIỚI |