Làm việc từ xa và kết hợp làm việc hybrid đang là xu hướng mới cho nhiều doanh nghiệp trong những năm gần đây. Điều này cũng tác động nhiều tới bảo mật an ninh mạng cho doanh nghiệp. Trong đó, mô hình bảo mật Zero Trust là một phương pháp bảo mật mới được nhiều doanh nghiệp hướng tới, giúp bảo vệ toàn diện cho toàn bộ các tài nguyên, dữ liệu quan trọng. Việc tích hợp nền tảng nhận dạng của Microsoft là một trong những cách tiếp cận nhanh chóng và đơn giản với nhiều doanh nghiệp đang sử dụng các dịch vụ như Microsoft 365 để tích hợp với các ứng dụng doanh nghiệp, bảo vệ an toàn, chống thất thoát dữ liệu và tấn công mạng.

Sử dụng mô hình Zero Trust của Microsoft cho ứng dụng doanh nghiệp

Zero Trust là một chiến lược bảo mật toàn diện tuân theo ba nguyên tắc đơn giản: xác minh một cách rõ ràng, sử dụng quyền truy cập ít đặc quyền nhất và giả định vi phạm. Mặc dù mỗi doanh nghiệp có các yêu cầu về bảo mật khác nhau, tuy nhiên với mô hình Zero Trust dựa trên nền tảng nhận dạng Azure Active Directory của Microsoft. Doanh nghiệp sẽ dễ dàng tiếp cận, xây dựng các ứng dụng an toàn và thông minh với để bảo mật các dữ liệu, tài nguyên quan trọng.

Nguyên tắc đầu tiên: Xác minh rõ ràng

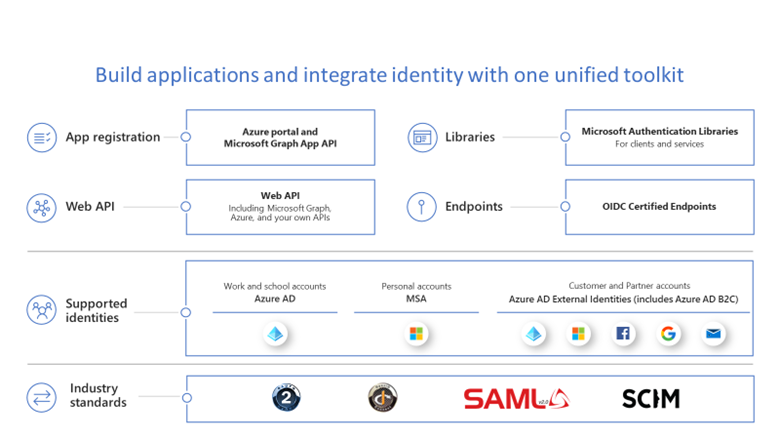

Mô hình bảo mật Zero Trust của Microsoft dựa trên nền tảng Azure AD sẽ giúp bạn xác thực người dùng và quyền truy cập vào mọi điểm dữ liệu. Khi các nhà phát triển xây dựng ứng dụng bằng Thư viện xác thực của Microsoft (MSAL) và chọn các giao thức hiện đại như OpenID Connect và OAuth , các ứng dụng này được hưởng lợi từ các điều khiển Zero Trust như chính sách Truy cập có điều kiện. Các biện pháp kiểm soát này cho phép quản trị viên IT và nhân viên bảo mật xác minh mọi thứ, chẳng hạn như sử dụng xác thực mạnh trong quá trình đăng nhập, thiết bị tuân thủ có đang được sử dụng hay không và hành vi của người dùng có phù hợp với các mẫu đã biết hay không. Họ thậm chí có thể đánh giá rủi ro đăng nhập theo thời gian thực hoặc rủi ro người dùng tích lũy và quyết định cấp quyền truy cập, yêu cầu xác thực đa yếu tố hay yêu cầu người dùng đặt lại mật khẩu của họ.

Microsoft cũng tiếp tục bổ sung nhiều tính năng bảo mật hơn để hỗ trợ nguyên tắc Zero Trust này. Các nhà phát triển nên làm cho ứng dụng của họ sẵn sàng tuân thủ các chính sách và kiểm soát Zero Trust mà các tổ chức ưu tiên khi họ triển khai các chiến lược Zero Trust. MSAL giúp các ứng dụng hoạt động trơn tru dễ dàng khi các điều khiển như chính sách ngữ cảnh xác thực Quyền truy cập có điều kiện được bật. Với các chính sách này , quản trị viên IT có thể yêu cầu người dùng cung cấp xác thực mạnh ngay khi thực hiện các tác vụ quan trọng, chẳng hạn như thay đổi cài đặt trong cổng Azure. Sử dụng MSAL và Microsoft Graph SDK, các ứng dụng có thể hưởng lợi từ các khả năng tích hợp như Đánh giá truy cập liên tục . Đánh giá quyền truy cập liên tục cho phép Azure AD liên tục đánh giá các phiên người dùng đang hoạt động và thu hồi quyền truy cập trong thời gian gần thực khi các điều kiện truy cập thay đổi, chẳng hạn như khi thiết bị bị mất.

Microsoft cũng khuyến nghị khách hàng nên xác minh các ứng dụng mà họ triển khai đến từ một nguồn mà họ tin tưởng. Sử dụng Xác minh nhà xuất bản , các nhà phát triển có thể thực hiện việc xác minh này dễ dàng cho khách hàng của họ.

Nguyên tắc thứ hai: Sử dụng quyền truy cập ít đặc quyền nhất

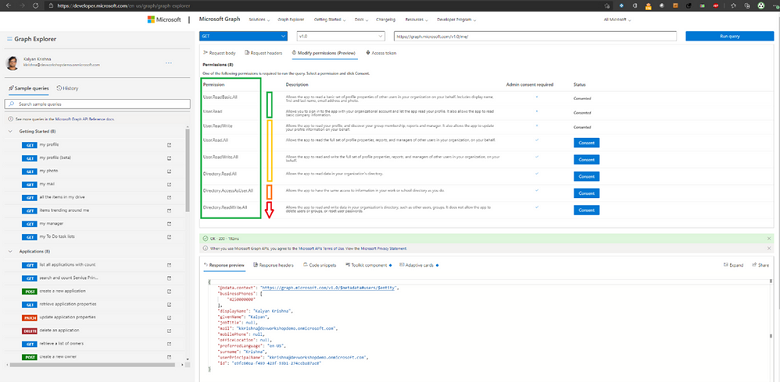

Nguyên tắc này sử dụng quyền truy cập ít đặc quyền nhất – là điều cần thiết để giảm số lượng người dùng có quyền truy cập vào dữ liệu quan trọng và giảm thiểu bán kính vụ nổ trong các tình huống vi phạm. Để đảm bảo rằng các ứng dụng chỉ truy cập vào dữ liệu cần thiết, chúng tôi khuyên các nhà phát triển sử dụng một công cụ như Graph Explorer để hiểu các quyền tối thiểu đối với API mà họ sử dụng khi tích hợp ứng dụng với Microsoft Graph . Với sự đồng ý gia tăng , các nhà phát triển luôn có thể yêu cầu các quyền bổ sung nếu cần.

Các nhà phát triển nên xác định vai trò của ứng dụng như người đọc, người đóng góp và quản trị viên khi tích hợp ứng dụng của họ với nền tảng Microsoft Identity. Điều này cho phép khách hàng tuân thủ nguyên tắc quyền truy cập ít nhất khi sử dụng các ứng dụng này. Khi các nhà phát triển làm cho ứng dụng của họ sẵn sàng để sử dụng với Quản lý nhận dạng đặc quyền (PIM) của Azure AD , nó cho phép quản trị viên IT cho phép truy cập kịp thời vào các vai trò quan trọng của ứng dụng.

Nguyên tắc thứ ba: Giả định vi phạm

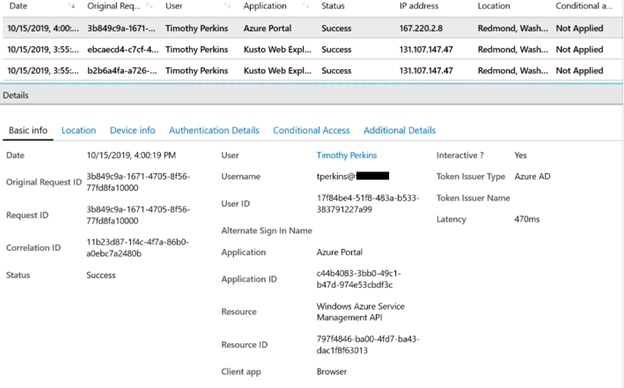

Nguyên tắc này khuyến khích các nhà phát triển giả định rằng người dùng đang truy cập ứng dụng trên mạng mở và vi phạm có thể ảnh hưởng đến ứng dụng của họ. Bằng cách tích hợp với nền tảng nhận dạng của Microsoft, các ứng dụng có thể tự động nhận được các lợi ích của nhật ký đăng nhập và kiểm tra có sẵn cho quản trị viên IT. Trong trường hợp vi phạm, điều này cho phép các tổ chức xác định những ứng dụng hoặc tài nguyên nào đã được truy cập bằng siêu dữ liệu như người dùng, địa chỉ IP hoặc vị trí. Chúng tôi cũng khuyến nghị các nhà phát triển truy cập nhật ký ở cấp độ mỗi đối tượng cùng với siêu dữ liệu này, cho phép người kiểm tra xác định chính xác dữ liệu nào đã được lấy ra và khắc phục sự cố mà không cần thời gian ngừng hoạt động.

| CHỨNG NHẬN ĐỐI TÁC BẢN QUYỀN SOFT365 - CÁC HÃNG PHẦN MỀM TRÊN THẾ GIỚI |

| THÔNG TIN LIÊN HỆ TƯ VẤN MUA PHẦN MỀM BẢN QUYỀN TẠI SOFT365 |

| Công ty TNHH Thương mại và dịch vụ TSG Địa chỉ: Hà Nội: Tầng 2, Tòa nhà ATS, 252 Hoàng Quốc Việt, Bắc Từ Liêm, Hà Nội Hồ Chí Minh: Tầng 5, tòa nhà GIC, số 89 Vạn Kiếp, phường 03, quận Bình Thạnh, TP HCM Website: www.soft365.vn - store.soft365.vn | Email: info@tsg.net.vn Điện thoại: 024 7305 0506 | 028 7308 0508 Gặp tổng đài tư vấn: 0936 362 158 | info@tsg.net.vn GIẢI PHÁP HÀNG ĐẦU - DỊCH VỤ HOÀN HẢO |

SOFT365 - ĐỐI TÁC ỦY QUYỀN CỦA CÁC HÃNG PHẦN MỀM NỔI TIẾNG TRÊN THẾ GIỚI |