Các thuộc tính bảo mật tùy chỉnh trong Azure AD được thiết kế để giúp định nghĩa và phân định các thuộc tính như người dùng, các dịch vụ chính và quản lý định danh. Với các thuộc tính tùy chỉnh này bạn có thể thêm các thông tin dành riêng cho doanh nghiệp như tập trung chi phí của người dùng hoặc đơn vị kinh doanh sở hữu ứng dụng doanh nghiệp và cho phép người dùng cụ thể quản lý các thuộc tính đó. Các thuộc tính người dùng có thể được sử dụng trong các điều kiện ABAC trong Azure Role Assignments để đạt được khả năng kiểm soát truy cập chi tiết hơn so với chỉ các thuộc tính tài nguyên. Thuộc tính bảo mật tùy chỉnh Azure AD yêu cầu bản quyền Azure AD Premium.

Các bước thiết lập các thuộc tính bảo mật tùy chỉnh trong Azure AD

Dưới đây là các bước hướng dẫn cách bạn quản lý các thuộc tính, sử dụng chúng trong bộ lọc đối tượng Azure AD và mở rộng quản lý truy cập trong Azure.

Bước 1: Xác định các thuộc tính trong Azure AD

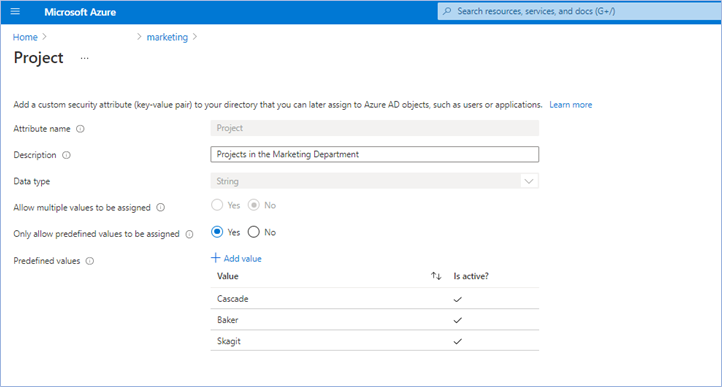

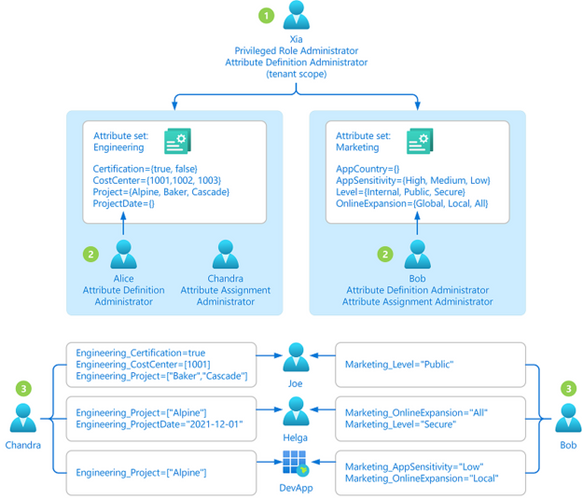

Bước đầu tiên là tạo một tập thuộc tính, là tập hợp các thuộc tính có liên quan với nhau. Ví dụ: bạn có thể tạo một tập hợp thuộc tính được gọi là “tiếp thị” để tham chiếu đến các thuộc tính liên quan đến bộ phận tiếp thị. Bước thứ hai là xác định các thuộc tính bên trong tập thuộc tính và các đặc điểm của tập thuộc tính. Ví dụ: chỉ các giá trị được xác định trước mới được phép cho một thuộc tính và liệu một thuộc tính có thể được chỉ định một giá trị hay nhiều giá trị hay không. Trong ví dụ này, có ba giá trị cho thuộc tính dự án — Cascade, Baker và Skagit — và người dùng chỉ có thể được gán một trong ba giá trị. Hình ảnh dưới đây minh họa cho ví dụ trên.

Bước 2: Gán thuộc tính cho người dùng hoặc ứng dụng doanh nghiệp

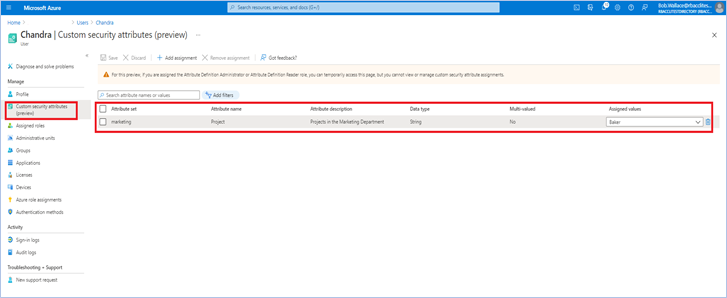

Sau khi các thuộc tính được xác định, chúng có thể được gán cho người dùng, ứng dụng doanh nghiệp và danh tính được quản lý Azure.

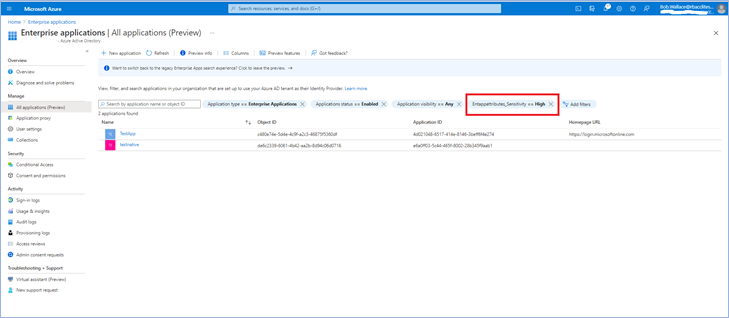

Sau khi bạn chỉ định thuộc tính, người dùng hoặc ứng dụng có thể được lọc bằng cách sử dụng các thuộc tính. Ví dụ: bạn có thể truy vấn tất cả các ứng dụng doanh nghiệp với mức độ nhạy cảm là High.

Bước 3: Ủy quyền quản lý thuộc tính

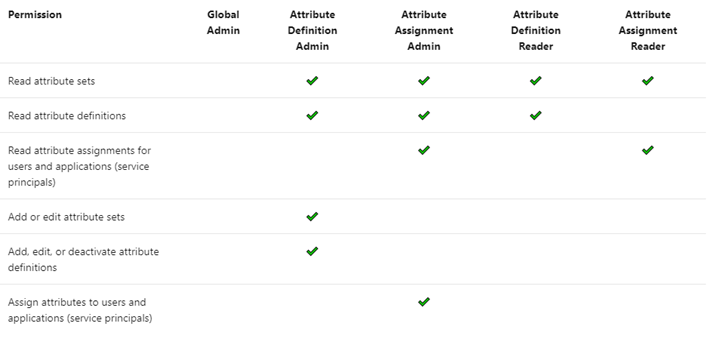

Có bốn vai trò tích hợp Azure AD có sẵn để quản lý các thuộc tính.

Theo mặc định, Quản trị viên Toàn cầu và Người đọc Toàn cầu không thể tạo, đọc hoặc cập nhật các thuộc tính. Quản trị viên Toàn cầu hoặc Quản trị viên Vai trò Đặc quyền cần chỉ định vai trò quản lý thuộc tính cho người dùng khác hoặc cho chính họ để quản lý các thuộc tính. Bạn có thể chỉ định bốn vai trò này ở phạm vi đối tượng thuê hoặc thuộc tính đặt. Việc chỉ định các vai trò ở phạm vi đối tượng thuê cho phép bạn ủy quyền quản lý tất cả các tập thuộc tính. Việc gán các vai trò ở phạm vi tập thuộc tính cho phép bạn ủy quyền quản lý tập thuộc tính cụ thể.

- Xia là một quản trị viên có vai trò đặc quyền; vì vậy, Xia tự chỉ định cho mình vai trò Quản trị viên Định nghĩa Thuộc tính ở cấp người thuê. Điều này cho phép cô ấy tạo các bộ thuộc tính.

- Trong bộ phận kỹ thuật, Alice chịu trách nhiệm xác định các thuộc tính và Chandra chịu trách nhiệm chỉ định các thuộc tính. Xia tạo tập thuộc tính kỹ thuật, gán cho Alice vai trò Quản trị viên định nghĩa thuộc tính và Chandra vai trò Quản trị viên phân công thuộc tính cho tập thuộc tính kỹ thuật; để Alice và Chandra có ít đặc quyền nhất cần thiết.

- Trong bộ phận tiếp thị, Bob chịu trách nhiệm xác định và chỉ định các thuộc tính. Xia tạo tập thuộc tính tiếp thị và chỉ định vai trò Quản trị viên Định nghĩa Thuộc tính và Quản trị viên Phân công Thuộc tính cho Bob.

Bước 4: Kiểm soát truy cập chi tiết với ít nhiệm vụ vai trò Azure hơn

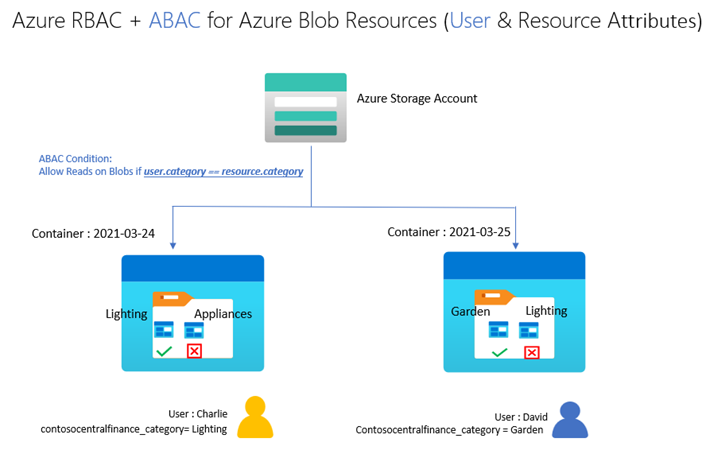

Theo như ví dụ trên, ob là chủ sở hữu đăng ký Azure cho nhóm bán hàng tại Contoso Corporation, một chuỗi cải tiến nhà cửa bán các mặt hàng trên hệ thống chiếu sáng, thiết bị và hàng nghìn danh mục khác. Báo cáo bán hàng hàng ngày trên các danh mục này được lưu trữ trong một thùng chứa Azure cho ngày đó. Vì vậy, các thành viên nhóm tài chính trung tâm có thể dễ dàng truy cập các báo cáo hơn. Charlie là giám đốc bán hàng của hạng mục chiếu sáng và cần có khả năng đọc các báo cáo bán hàng cho hạng mục chiếu sáng trong bất kỳ thùng lưu trữ nào, chứ không phải các danh mục khác.

Chỉ với các thuộc tính tài nguyên (ví dụ: thẻ chỉ mục blob), Bob cần tạo một nhiệm vụ vai trò cho Charlie và thêm một điều kiện để hạn chế quyền truy cập đọc đối với các đốm màu có thẻ chỉ mục đốm màu “category = ánh sáng”. Bob cần tạo càng nhiều nhiệm vụ vai trò khi có những người dùng như Charlie. Với thuộc tính người dùng cùng với thuộc tính tài nguyên, Bob có thể tạo một nhiệm vụ vai trò, với tất cả người dùng trong nhóm Azure AD và thêm điều kiện ABAC yêu cầu giá trị thuộc tính danh mục của người dùng khớp với giá trị thẻ danh mục của blob. Xia, Azure AD Admin, tạo một tập thuộc tính “contosocentralfinance” và chỉ định Bob vai trò Quản trị viên Định nghĩa Thuộc tính Azure AD và Quản trị viên Phân công Thuộc tính cho tập thuộc tính; trao cho Bob đặc quyền ít nhất mà anh ta cần để thực hiện công việc của mình. Hình ảnh dưới đây minh họa kịch bản.

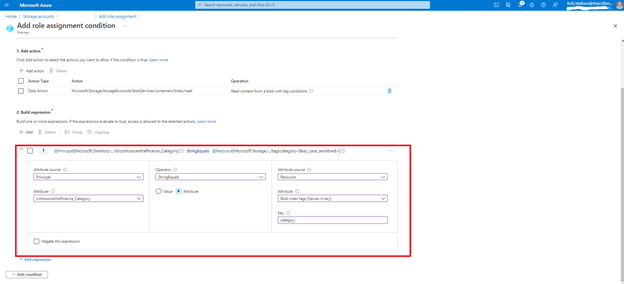

Bob viết điều kiện sau trong trình tạo điều kiện ABAC bằng cách sử dụng các thuộc tính người dùng và tài nguyên:

| CHỨNG NHẬN ĐỐI TÁC BẢN QUYỀN SOFT365 - CÁC HÃNG PHẦN MỀM TRÊN THẾ GIỚI |

| THÔNG TIN LIÊN HỆ TƯ VẤN MUA PHẦN MỀM BẢN QUYỀN TẠI SOFT365 |

| Công ty TNHH Thương mại và dịch vụ TSG Địa chỉ: Hà Nội: Tầng 2, Tòa nhà ATS, 252 Hoàng Quốc Việt, Bắc Từ Liêm, Hà Nội Hồ Chí Minh: Tầng 5, tòa nhà GIC, số 89 Vạn Kiếp, phường 03, quận Bình Thạnh, TP HCM Website: www.soft365.vn - store.soft365.vn | Email: info@tsg.net.vn Điện thoại: 024 7305 0506 | 028 7308 0508 Gặp tổng đài tư vấn: 0936 362 158 | info@tsg.net.vn GIẢI PHÁP HÀNG ĐẦU - DỊCH VỤ HOÀN HẢO |

SOFT365 - ĐỐI TÁC ỦY QUYỀN CỦA CÁC HÃNG PHẦN MỀM NỔI TIẾNG TRÊN THẾ GIỚI |