Kết hợp Microsoft Defender for Cloud và Azure Sentinel để bảo vệ hậ tầng đám mây

Microsoft Defender for Cloud là giải pháp giúp đánh giá liên tục các workload trên cloud của doanh nghiệp. Qua đó đưa ra các đề xuất liên quan đến vấn đề bảo mật cho hệ thống. Microsoft Defender for Cloud giúp bảo vệ hệ thống đám mây toàn diện với các tính năng Cloud Security Posture Management (CSPM) và Cloud Workload Protection Platform (CWPP).

Để ngăn chặn các phát hiện mối đe dọa cho tình huống CWPP, bạn cần nâng cấp Microsoft Defender for Cloud lên các tính năng bảo mật mở rộng. Defender for Cloud với tất cả các tính năng bảo mật nâng cao sử dụng nhiều khả năng phát hiện khác nhau. Giúp cảnh báo bạn về các mối đe dọa tiềm ẩn đối với môi trường của bạn. Khả năng bảo vệ khỏi mối đe dọa của Microsoft Defender bao gồm phân tích chuỗi tiêu diệt tổng hợp, tự động so sánh các cảnh báo trong môi trường của bạn dựa trên phân tích chuỗi tiêu diệt mạng, để giúp bạn hiểu rõ hơn toàn bộ câu chuyện của một chiến dịch tấn công . Cảnh báo có thể cho bạn biết điều gì đã kích hoạt cảnh báo, mục tiêu trong môi trường của bạn là gì, nguồn gốc của cuộc tấn công và các bước khắc phục. Bạn cũng có thể linh hoạt thiết lập các cảnh báo tùy chỉnh để giải quyết các nhu cầu cụ thể trong môi trường của bạn.

Azure Sentinel là một giải pháp Security Information and Event Management (SIEM) và Security Orchestration, Automation and Response (SOAR) nền tảng đám mây. Vai trò của Azure Sentinel là nhập dữ liệu từ nhiều nguồn và tương quan thông tin trên tất cả các nguồn đó . Trên hết, Azure Sentinel sử dụng phân tích bảo mật thông minh và thông tin tình báo về mối đe dọa để giúp phát hiện cảnh báo, khả năng hiển thị mối đe dọa, chủ động săn lùng và phản ứng với mối đe dọa.

Khi Microsoft Defender for Cloud phát hiện, kích hoạt các cảnh báo, bạn có thể truyền các cảnh báo này tới giải pháp SIEM của riêng bạn . Bằng cách này, bạn có thể nhanh chóng xem những gì bạn cần chú ý từ một giao diện quản lý và thực hiện hành động thích hợp.

Dưới đây, chúng ta sẽ cùng tìm hiểu cách tích hợp Microsoft Defender và Azure Sentinel để đưa ra các cảnh báo, đề xuất và phân tích bảo mật cho quản trị viên IT.

Các bước tích hợp Microsoft Defender for Cloud và Azure Sentinel

Azure Sentinel tận dụng các trình kết nối dữ liệu cung cấp cho bạn chế độ xem phong phú tổng thể trên nhiều nguồn dữ liệu. Để truyền cảnh báo của Microsoft Defender tới Azure Sentinel, bước đầu tiên là định cấu hình tích hợp này bằng cách thêm trình kết nối vào Microsoft Defender for Cloud.

Điều tra cảnh báo Microsoft Defender trong Azure Sentinel

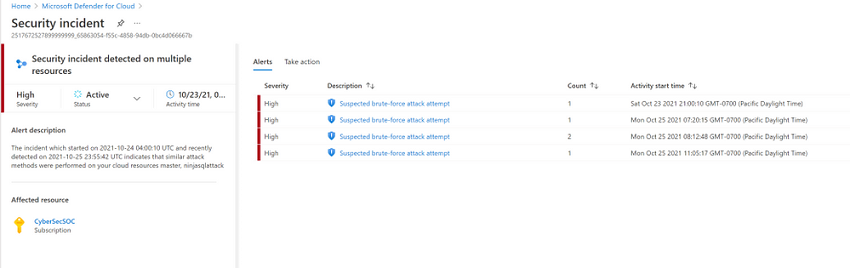

Ví dụ, chúng ta phân tích một cảnh báo đang sử dụng phân tích Fusion tự động tương quan các cảnh báo trong môi trường dựa trên phân tích chuỗi tiêu diệt mạng để giúp hiểu rõ hơn toàn bộ bề mặt tấn công như nơi nó bắt đầu và loại tác động của nó đối với tài nguyên.

Như trong hình, chúng ta thấy công nghệ Fusion đã tương quan các cảnh báo mức độ nghiêm trọng khác nhau và các tín hiệu theo ngữ cảnh với nhau.

Ngăn bên trái của trang sự cố bảo mật hiển thị thông tin cấp cao về sự cố bảo mật như, mô tả cảnh báo, mức độ nghiêm trọng, thời gian hoạt động và tài nguyên bị ảnh hưởng. Ngăn bên phải của trang sự cố bảo mật chứa thông tin về Cảnh báo và mô tả của chúng.

Chuyển sang tab Take Action để biết thêm thông tin về cách Giảm nhẹ mối đe dọa, xem lại các khuyến nghị liên quan được xác định trên tài nguyên bị ảnh hưởng này để ngăn chặn các cuộc tấn công trong tương lai.

Tùy chọn phản hồi tự động kích hoạt sẽ cung cấp cho bạn tùy chọn để kích hoạt Ứng dụng Logic làm phản hồi cho cảnh báo bảo mật này. Việc thiết lập tự động hóa giúp giảm chi phí và giúp bạn xử lý các sự cố một cách tự động và nhanh chóng.

Tùy chọn loại bỏ cảnh báo tương tự cung cấp cho bạn một tùy chọn để loại bỏ các cảnh báo trong tương lai có các đặc điểm tương tự nếu cảnh báo không phù hợp với tổ chức của bạn.

Để điều tra thêm về cảnh báo này, hãy điều hướng đến Azure Sentinel. Một trong những lợi ích của việc phân loại sự cố trong Azure Sentinel là bạn có thể bắt đầu từ chế độ xem cấp cao tổng thể và phóng to các mối quan hệ, thường được tìm thấy trong các thực thể liên quan hoặc các sự kiện đáng chú ý. Azure Sentinel giúp bạn xác định và tương quan những thứ đó theo một vài cách. Ngoài ra, Azure Sentinel còn cung cấp khả năng săn mồi mạnh mẽ để mò kim đáy bể.

Xử lý sự cố Microsoft Defender trong Azure Sentinel

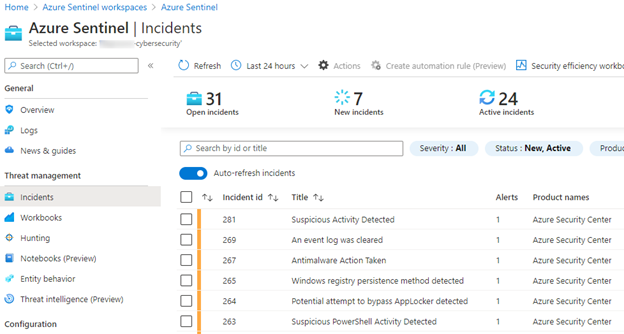

Khi chúng ta chuyển sang Azure Sentinel, chúng ta có thể thấy các sự cố tương tự xuất hiện trong chế độ xem 3 phần:

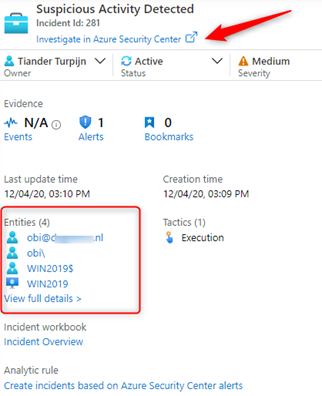

Xem xét chi tiết sự cố, chúng ta có thể thấy các thực thể bị ảnh hưởng và có thể bắt đầu điều tra từ đó hoặc chúng ta có thể chuyển sang nguồn gửi, trong trường hợp này là Microsoft Defender for Cloud :

Khi xem xét kỹ hơn, chúng ta nhanh chóng thấy rằng có nhiều nguồn hơn đang báo cáo các hoạt động đáng ngờ liên quan đến các thực thể bị ảnh hưởng, mà chúng ta cần điều tra:

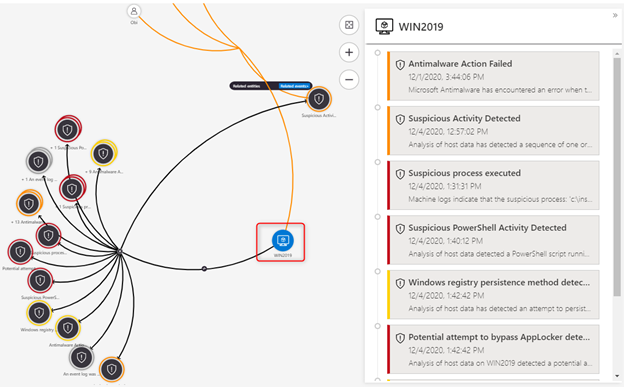

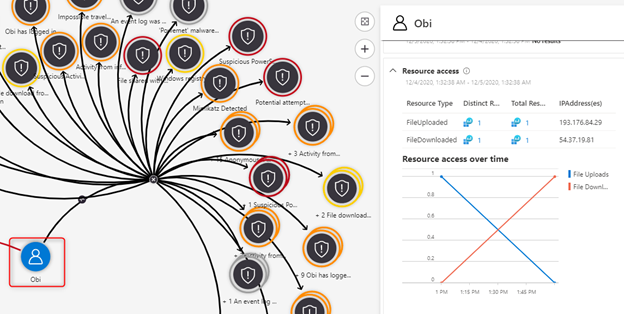

Chúng ta có thể điều tra theo nhiều cách, một là điều tra trực quan:

Phóng to thực thể đáng ngờ, trong mục máy chủ, chúng ta có thể thấy nhiều thứ khác để điều tra, bao gồm cả dòng thời gian của các sự kiện:

Đây là một tín hiệu rõ ràng rằng đây là một điều tích cực thực sự mà chúng ta nên báo cáo để điều tra thêm. Chúng ta có thể thêm các phát hiện của mình vào phần nhận xét sự cố và thực hiện một số biện pháp chống lại để cô lập các máy chủ, Bằng cách tận dụng một hành động chặn IP mà chúng ta đã phát hiện là một địa chỉ IP độc hại. Bạn có thể tìm kiếm Logic App playbook, nó đã được tạo ra để chặn địa chỉ IP của cuộc tấn công brute force, nhưng cũng có thể được sử dụng để chặn bất kỳ địa chỉ IP nào.

Trong cuộc điều tra của chúng tôi, chúng tôi cũng thấy rằng một người dùng Azure Active Directory đã bị ảnh hưởng:

Biện pháp ngăn chặn thứ hai mà chúng tôi sẽ thực hiện là xác nhận rằng đây là một người dùng rủi ro, bằng cách tận dụng một playbook người dùng có rủi ro xác nhận và đặt lại mật khẩu của người dùng .

Một câu hỏi thông thường mà chúng tôi nhận được vào thời điểm này là “Khi tôi sử dụng trình kết nối dữ liệu Microsoft Defender for Cloud trong Azure Sentinel và tạo ra Sự cố, điều gì sẽ xảy ra khi tôi đóng Sự cố Azure Sentinel của mình, nó có đóng cảnh báo liên quan của Microsoft Defender for Cloud không?”

Không, sự cố Azure Sentinel kết thúc, nhưng Cảnh báo ASC vẫn hoạt động. Một số khách hàng thích giữ các cảnh báo hoạt động trong ASC, trong khi họ đang kết thúc sự cố trong Azure Sentinel và một số khách hàng của chúng tôi thích đóng sự cố hoặc cảnh báo ở cả hai đầu. Bạn cũng có tùy chọn để tắt Cảnh báo ASC theo cách thủ công trong Cổng thông tin ASC. Nếu kết quả của phân đoạn sự cố của bạn đã hoàn tất và bạn quyết định kết thúc sự cố trong Azure Sentinel, bạn có thể sử dụng và gọi Playbook Logic App này để kết thúc sự cố trong Azure Sentinel và loại bỏ cảnh báo trong Microsoft Defender for Cloud .

| CHỨNG NHẬN ĐỐI TÁC BẢN QUYỀN SOFT365 - CÁC HÃNG PHẦN MỀM TRÊN THẾ GIỚI |

| THÔNG TIN LIÊN HỆ TƯ VẤN MUA PHẦN MỀM BẢN QUYỀN TẠI SOFT365 |

| Công ty TNHH Thương mại và dịch vụ TSG Địa chỉ: Hà Nội: Tầng 2, Tòa nhà ATS, 252 Hoàng Quốc Việt, Bắc Từ Liêm, Hà Nội Hồ Chí Minh: Tầng 5, tòa nhà GIC, số 89 Vạn Kiếp, phường 03, quận Bình Thạnh, TP HCM Website: www.soft365.vn - store.soft365.vn | Email: info@tsg.net.vn Điện thoại: 024 7305 0506 | 028 7308 0508 Gặp tổng đài tư vấn: 0936 362 158 | info@tsg.net.vn GIẢI PHÁP HÀNG ĐẦU - DỊCH VỤ HOÀN HẢO |

SOFT365 - ĐỐI TÁC ỦY QUYỀN CỦA CÁC HÃNG PHẦN MỀM NỔI TIẾNG TRÊN THẾ GIỚI |