Trong giai đoạn dịch Covid vẫn đang diến biến phức tạp như hiện nay, việc triển khai làm việc từ xa là cần thiết. Theo khảo sát, có tới 81% doanh nghiệp đã thực hiện chuyển đổi số để giúp nhân viên làm việc từ xa dễ dàng hơn. Tuy nhiên, việc mở rộng kết nối để làm việc từ xa luôn kèm theo các rủi ro về bảo mật, dễ dàng dẫn tới các lỗ hổng mà hacker có thể khai thác và tấn công. Do đó, việc triển khai các mô hình bảo mật như Zero Trust của Microsoft sẽ là giải pháp hữu ích để bảo vệ hệ thống IT của doanh nghiệp trước các đe dọa về an ninh mạng.

Xây dựng chiến lược bảo mật với Zero Trust

Cùng với việc xây dựng các giải pháp bảo mật, thì áp dụng mô hình Zero Trust với phương châm “đừng tin tưởng, hãy luôn xác minh” để bảo vệ an ninh mạng cho doanh nghiệp là chiến lược hiệu quả khi mở rộng cho nhân viên làm việc từ xa. Với sự gia tăng của các dịch vụ đám mây, IoT và sử dụng thiết bị cá nhân để làm việc, các phương pháp bảo mật truyền thống sẽ không đám ứng được. Sử dụng tường lửa hay VPN sẽ làm các nhân viên khó khăn trong việc kết nối tới các tài nguyên doanh nghiệp và làm giảm năng suất công việc.

Áp dụng mô hình bảo mật Zero Trust của Microsoft sẽ giúp doanh nghiệp giải quyết các khó khăn trên. Bằng việc sử dụng khả năng xác thực danh tính tích hợp dễ dàng với nhiều ứng dụng, dịch vụ. Người dùng có thể dễ dàng truy cập vào các tài nguyên của công ty mà không cần sử dụng phải đăng nhập nhiều lần.

Bảo vệ toàn diện khi làm việc từ xa với Zero Trust

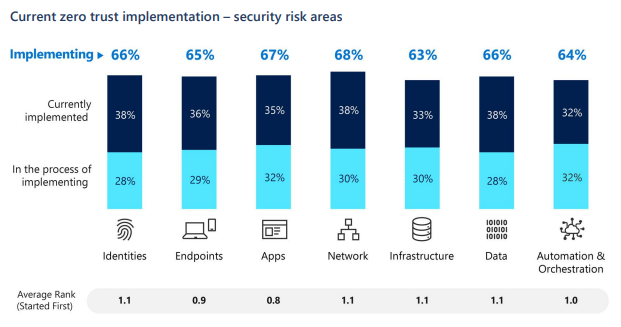

Các công nghệ và kiểm soát của Zero Trust giúp bảo vệ cho yêu cầu làm việc từ xa trên 6 phương diện chính. Các phương diện này sẽ được kết nối với nhau bằng cách tự động thực thi chính sách bảo mật, tương quan của tự động hóa tín hiệu và bảo mật, và điều phối:

1. Bảo vệ danh tính

Danh tính có thể đại diện cho con người, dịch vụ hoặc thiết bị IoT. Khi các công ty thích ứng với một lực lượng lao động kết hợp, chúng tôi đã thấy mức tăng hơn 220% trong việc sử dụng xác thực mạnh mẽ (như MFA) trong 18 tháng qua. Tuy nhiên, trong Azure AD cho năm dương lịch cho đến nay, chúng tôi đang quan sát 61 triệu cuộc tấn công mật khẩu hàng ngày. Xác thực mạnh có thể bảo vệ khỏi 99,9% các cuộc tấn công nhận dạng, nhưng tốt hơn nữa là xác thực không cần mật khẩu , có thể cung cấp trải nghiệm xác thực an toàn và hữu dụng nhất. Các giao thức kế thừa , chẳng hạn như IMAP, SMTP, POP và MAPI, là một nguồn thỏa hiệp chính khác. Các giao thức cũ hơn này không hỗ trợ MFA; vì lý do đó, 99% các cuộc tấn công rải mật khẩu và 97% các cuộc tấn công nhồi nhét thông tin xác thực khai thác xác thực kế thừa.

2. Bảo vệ điểm cuối

Sau khi danh tính đã được cấp quyền truy cập, dữ liệu có thể chuyển đến các điểm cuối khác nhau – từ thiết bị IoT đến điện thoại thông minh, BYOD đến thiết bị do đối tác quản lý, khối lượng công việc tại chỗ đến máy chủ được lưu trữ trên đám mây – tạo ra một bề mặt tấn công lớn. Với mô hình Zero Trust, doanh nghiệp có thể giảm chi phí dự phòng và tránh mua thêm phần cứng để sử dụng tại nhà. Ví dụ: quản trị viên chỉ có thể cấp quyền truy cập cho các thiết bị đã được xác minh và tuân thủ trong khi chặn quyền truy cập từ thiết bị cá nhân đã được root hoặc bẻ khóa (được sửa đổi để loại bỏ các hạn chế của nhà sản xuất hoặc nhà điều hành) để đảm bảo rằng các ứng dụng doanh nghiệp không bị lộ các lỗ hổng đã biết.

3. Bảo vệ ứng dụng

Các ứng dụng và dịch vụ được hiện đại hóa yêu cầu người dùng phải được xác thực trước khi có quyền truy cập. Tuy nhiên, hàng nghìn ứng dụng và dịch vụ vẫn phụ thuộc nhiều vào tường lửa mạng và VPN để hạn chế quyền truy cập. Các kiến trúc truyền thống này được xây dựng cho các ứng dụng kế thừa được thiết kế cho kết nối bên (CorpNet) hơn là phân đoạn vi mô. Chúng vi phạm nguyên tắc cơ bản của Zero Trust về “quyền truy cập ít đặc quyền nhất” và dễ bị kẻ thù di chuyển ngang qua mạng hơn. Để hiện đại hóa các ứng dụng của bạn, hãy triển khai một trong ba giải pháp sau:

- Chuyển sang phần mềm không máy chủ, dựa trên đám mây dưới dạng dịch vụ (SaaS) hoặc nền tảng dưới dạng dịch vụ (PaaS).

- Sử dụng các tầng ứng dụng chỉ hiển thị các điểm cuối truy cập ít đặc quyền nhất tối thiểu.

- Thêm điểm cuối kết hợp internet, chẳng hạn như proxy ngược hoặc hệ thống cạnh dịch vụ truy cập an toàn khác (SASE).

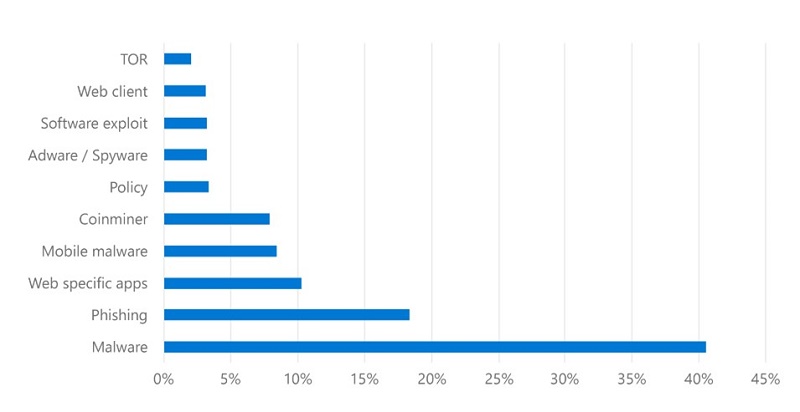

4. Bảo vệ hạ tầng mạng

Microsoft Azure Firewall chặn hàng triệu nỗ lực khai thác hàng ngày. Các tín hiệu của chúng tôi cho thấy rằng những kẻ tấn công thường sử dụng phần mềm độc hại, lừa đảo, ứng dụng web và phần mềm độc hại di động phổ biến nhất trong các nỗ lực tấn công mạng vào tháng 7 năm 2021. Cũng trong tháng 7, việc sử dụng công cụ khai thác tiền xu , một loại phần mềm độc hại được sử dụng mạng để khai thác tiền điện tử. Các giao thức được tận dụng thường xuyên nhất trong các cuộc tấn công là HTTP, TCP và DNS, vì những giao thức này được mở trên internet. Một Zero, tin tưởng phương pháp giả định mạng của bạn luôn luôn đang bị tấn công; do đó, bạn cần phải chuẩn bị với một bố cục được phân đoạn để giảm thiểu bán kính vụ nổ.

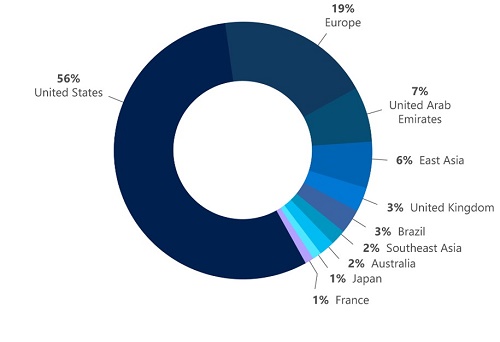

Các cuộc tấn công từ chối dịch vụ (DDoS) phân tán vào các thiết bị đầu cuối sử dụng internet đã gia tăng đáng kể trong năm nay. So với cuối năm 2020, số lần giảm thiểu tấn công trung bình hàng ngày trong nửa đầu năm 2021 đã tăng 25% trong khi băng thông tấn công trung bình trên mỗi IP công cộng tăng 30%. Microsoft Azure DDoS Protection đã giảm thiểu 1.200 đến 1.400 cuộc tấn công DDoS duy nhất mỗi ngày trong nửa đầu năm 2021. Châu Âu, Châu Á và Hoa Kỳ vẫn là những khu vực bị tấn công nhiều nhất do sự tập trung của các dịch vụ tài chính và ngành công nghiệp trò chơi ở những khu vực đó. Hơn 96% các cuộc tấn công diễn ra trong thời gian ngắn – dưới bốn giờ. Để nhận nghiên cứu mới nhất của chúng tôi về các cuộc tấn công DDoS , hãy tải xuống MDDR 2021 .

5. Bảo vệ hạ tầng hệ thống

Cơ sở hạ tầng – cho dù tại chỗ, dựa trên đám mây, máy ảo (VM), vùng chứa hay dịch vụ vi mô – đều đại diện cho một vectơ mối đe dọa quan trọng. Khi việc chuyển sang đám mây cho phép lực lượng lao động hỗn hợp an toàn hơn, các tổ chức cũng đang gia tăng sự phụ thuộc của họ vào lưu trữ đám mây, yêu cầu bảo vệ mối đe dọa hiệu quả, các chiến lược giảm thiểu và các công cụ để quản lý quyền truy cập. Azure Defender xử lý các dịch vụ tập trung vào dữ liệu, chẳng hạn như tài khoản lưu trữ đám mây và nền tảng phân tích dữ liệu lớn, như một phần của chu vi bảo mật và cung cấp mức độ ưu tiên và giảm thiểu các mối đe dọa. Chúng tôi đã tạo ra một ma trận mối đe dọa để lưu trữ để giúp các tổ chức xác định các lỗ hổng trong khả năng phòng thủ của họ, với kỳ vọng rằng ma trận sẽ phát triển khi phát hiện nhiều mối đe dọa hơn và cơ sở hạ tầng đám mây không ngừng tiến bộ để đảm bảo các dịch vụ của họ.

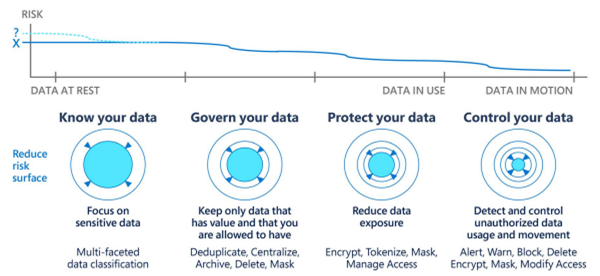

6. Bảo vệ dữ liệu

Với sự gia tăng của công việc kết hợp, điều đặc biệt quan trọng là dữ liệu vẫn được bảo vệ ngay cả khi nó rời khỏi các thiết bị, ứng dụng, cơ sở hạ tầng và mạng mà tổ chức của bạn kiểm soát. Mặc dù phân loại, ghi nhãn, mã hóa và ngăn ngừa mất dữ liệu vẫn là các thành phần bảo mật dữ liệu cốt lõi, nhưng các tổ chức quản lý hiệu quả vòng đời và luồng dữ liệu nhạy cảm của họ như một phần hoạt động kinh doanh của họ sẽ giúp các nhóm tuân thủ và bảo mật dữ liệu dễ dàng giảm tiếp xúc và quản lý rủi ro. Giảm rủi ro đó có nghĩa là đánh giá lại cách tổ chức của bạn tiến hành hoạt động kinh doanh với dữ liệu nhạy cảm để đảm bảo lưu trữ, truy cập, quy trình và vòng đời phù hợp.

| CHỨNG NHẬN ĐỐI TÁC BẢN QUYỀN SOFT365 - CÁC HÃNG PHẦN MỀM TRÊN THẾ GIỚI |

| THÔNG TIN LIÊN HỆ TƯ VẤN MUA PHẦN MỀM BẢN QUYỀN TẠI SOFT365 |

| Công ty TNHH Thương mại và dịch vụ TSG Địa chỉ: Hà Nội: Tầng 2, Tòa nhà ATS, 252 Hoàng Quốc Việt, Bắc Từ Liêm, Hà Nội Hồ Chí Minh: Tầng 5, tòa nhà GIC, số 89 Vạn Kiếp, phường 03, quận Bình Thạnh, TP HCM Website: www.soft365.vn - store.soft365.vn | Email: info@tsg.net.vn Điện thoại: 024 7305 0506 | 028 7308 0508 Gặp tổng đài tư vấn: 0936 362 158 | info@tsg.net.vn GIẢI PHÁP HÀNG ĐẦU - DỊCH VỤ HOÀN HẢO |

SOFT365 - ĐỐI TÁC ỦY QUYỀN CỦA CÁC HÃNG PHẦN MỀM NỔI TIẾNG TRÊN THẾ GIỚI |