Azure Active Directory là giải pháp bảo mật danh tính hàng đầu hiện nay. Tại Microsoft Ignite 2021, Microsoft đã công bố các tính năng mới cho Azure AD để tăng cường khả năng tính hợp đăng nhập vào các ứng dụng và bảo vệ danh tính cho người dùng. Các tính năng bảo vệ danh tính mới được công bố bao gồm:

- Cung cấp thông tin về các mối đe dọa mới nổi (phát hiện trộm cắp mã thông báo trong bảo vệ danh tính)

- Bật tính năng bảo vệ gần thời gian thực (Đánh giá truy cập liên tục)

- Mở rộng bảo vệ cho định danh của các workload (Truy cập có điều kiện cho các workload định danh)

Hỗ trợ bảo vệ chống lại tấn công đánh cắp mã token danh tính

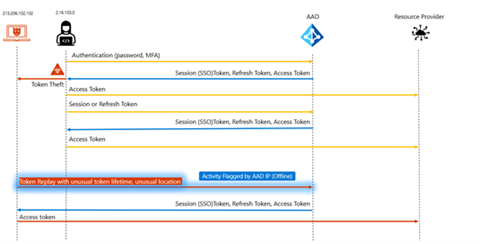

Những kẻ xấu ngày càng sử dụng hành vi trộm cắp và phát lại mã thông báo để có được quyền truy cập liên tục vào tài nguyên của nạn nhân và tăng quyền truy cập vào các yêu cầu xác thực đa yếu tố hiện có. Các hành vi trộm cắp mã thông báo xảy ra thông qua phần mềm độc hại và các cuộc tấn công lừa đảo Machine-In-The-Middle (MITM). Khi kẻ xấu đã đánh cắp mã thông báo từ danh tính (như người dùng hoặc ứng dụng), chúng có thể sử dụng mã đó để giả mạo danh tính và đánh cắp dữ liệu.

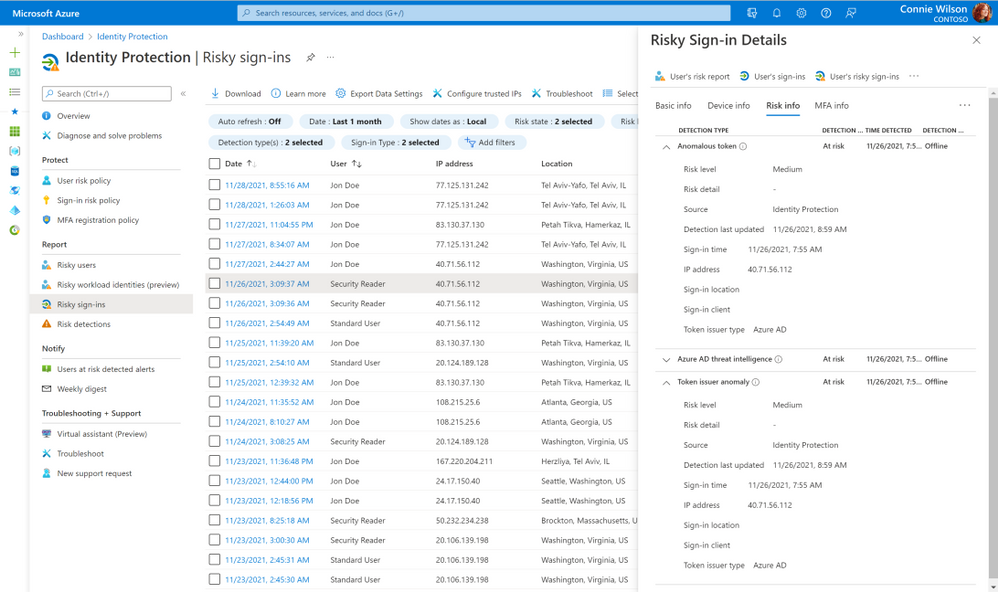

Tại Ignite, Microsoft đã công bố hai tính năng phát hiện mới có thể cảnh báo quản trị viên về việc phát lại mã thông báo: mã thông báo bất thường và sử dụng thông tin đăng nhập lạ cho các phiên. Những phát hiện mới này tìm kiếm sự bất thường trong xác nhận quyền sở hữu mã thông báo, tuổi mã thông báo và các thuộc tính xác thực khác. Trước tiên, bạn cần chặn quyền truy cập của người dùng cho đến khi bạn có thể thu hồi mã thông báo đang hoạt động của người dùng, đánh giá cách mã thông báo bị đánh cắp và xóa phần mềm độc hại nếu có. Sau đó, bạn nên thu hồi mã thông báo đang hoạt động bằng lệnh ghép ngắn Revoke-AzureADUserAllRefreshToken PowerShell.

Ngoài việc phát hiện và ngăn chặn phát lại mã thông báo, Microsoft đang phát triển các tính năng để phát hiện và ứng phó với hành vi trộm cắp mã thông báo. Sự bất thường của nhà phát hành mã thông báo, là bước đầu tiên trong việc xác định nhà cung cấp danh tính SAML tại chỗ bị xâm phạm cho phép những kẻ tấn công lấy mã thông báo. Nếu bạn kết luận rằng đã có một cuộc tấn công sau khi điều tra phát hiện này, bạn nên làm như sau:

- Xác định và loại bỏ nguồn gây ra sự thỏa hiệp chứng chỉ ký

- Lập danh sách tất cả các chứng chỉ ký mã thông báo SAML

- Thu hồi mã thông báo đang hoạt động với lệnh ghép ngắn Revoke-AzureADUserAllRefreshToken PowerShell

- Nếu sử dụng ADFS, hãy xem lại Các phương pháp hay nhất để bảo mật AD FS và Proxy ứng dụng web

- Giảm sự phụ thuộc vào độ tin cậy SAML tại chỗ

- Sử dụng HSM để quản lý Chứng chỉ ký mã thông báo SAML của bạn

Thực thi gần thời gian thực: Đánh giá truy cập liên tục

Khả năng phát hiện mới giúp phát hiện các phiên chơi độc hại và làm mới mã thông báo. Tuy nhiên, các giao thức xác thực chỉ kiểm tra mã thông báo khi chúng làm mới (thường là mỗi giờ hoặc lâu hơn đối với mã thông báo truy cập). Điều đó có nghĩa là việc phát hiện các thay đổi trong điều kiện người dùng hoặc chính sách sẽ bị trễ trong khoảng thời gian của khoảng thời gian làm mới. Đánh giá truy cập liên tục (CAE) là một cơ chế cho phép Azure AD duy trì cuộc đối thoại với ứng dụng để thu hẹp khoảng cách đó. CAE cho phép chúng tôi thu hồi quyền truy cập trong thời gian thực khi các thay đổi trong điều kiện gây ra rủi ro, chẳng hạn như khi người dùng bị chấm dứt hoặc chuyển đến một vị trí không đáng tin cậy hoặc rủi ro người dùng được phát hiện.

Ví dụ: bạn có thể bật CAE và định cấu hình chính sách Truy cập có điều kiện để chặn các dải IP không đáng tin cậy hoặc các thiết bị bị nhiễm phần mềm độc hại. Sau khi được bật, mã thông báo bị đánh cắp từ một thiết bị bị nhiễm trong các dải IP đáng tin cậy của bạn sẽ bị từ chối nếu nó được phát lại bên ngoài các dải đáng tin cậy vì có mục đích xấu. Ngay cả trước khi điều này xảy ra, các mã thông báo có thể bị vô hiệu khi phần mềm độc hại đang đánh cắp mã thông báo bị phát hiện. CAE và bảo vệ danh tính làm việc cùng nhau để chặn phát lại mã thông báo bên ngoài các điều kiện bạn xác định — phát hiện và tự động khắc phục việc phát lại mã thông báo khi được cố gắng. CAE sẽ có sẵn vào cuối năm 2021. Sau đó, CAE sẽ được bật theo mặc định nếu bạn chưa định cấu hình bất kỳ cài đặt CAE nào (nếu bạn đã định cấu hình thứ gì đó, cài đặt của bạn sẽ được chấp nhận). Cho đến lúc đó, bạn có thể thay đổi cài đặt CAE trong Quyền truy cập có điều kiện.

Mở rộng bảo vệ cho định danh của các workload

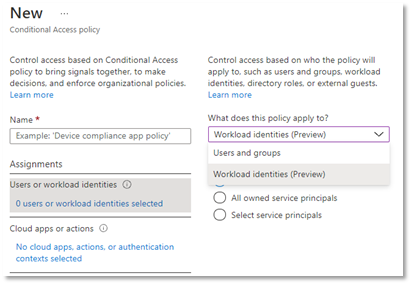

Các cuộc tấn công phức tạp, có dàn dựng, đa vector ngày càng gia tăng. Điều này làm cho chiến lược Zero Trust trở nên bắt buộc đối với mọi doanh nghiệp và tổ chức. Trung tâm của Zero Trust là Quyền truy cập có điều kiện Azure AD, xác minh rõ ràng mọi danh tính. Bên cạnh việc bảo vệ danh tính con người, chúng tôi đang mở rộng khả năng Truy cập có điều kiện để bao gồm xác thực chỉ ứng dụng từ danh tính khối lượng công việc, chẳng hạn như ứng dụng và nguyên tắc dịch vụ. Bảo mật danh tính khối lượng công việc trong môi trường của bạn là rất quan trọng để ngăn chặn những kẻ xấu xâm nhập và sử dụng những danh tính này để truy cập vào môi trường của bạn.

Truy cập có điều kiện cho danh tính khối lượng công việc cho phép quản trị viên ngăn chặn việc sử dụng trái phép các nguyên tắc dịch vụ bằng cách chặn xác thực từ các mạng đáng tin cậy bên ngoài.

| CHỨNG NHẬN ĐỐI TÁC BẢN QUYỀN SOFT365 - CÁC HÃNG PHẦN MỀM TRÊN THẾ GIỚI |

| THÔNG TIN LIÊN HỆ TƯ VẤN MUA PHẦN MỀM BẢN QUYỀN TẠI SOFT365 |

| Công ty TNHH Thương mại và dịch vụ TSG Địa chỉ: Hà Nội: Tầng 2, Tòa nhà ATS, 252 Hoàng Quốc Việt, Bắc Từ Liêm, Hà Nội Hồ Chí Minh: Tầng 5, tòa nhà GIC, số 89 Vạn Kiếp, phường 03, quận Bình Thạnh, TP HCM Website: www.soft365.vn - store.soft365.vn | Email: info@tsg.net.vn Điện thoại: 024 7305 0506 | 028 7308 0508 Gặp tổng đài tư vấn: 0936 362 158 | info@tsg.net.vn GIẢI PHÁP HÀNG ĐẦU - DỊCH VỤ HOÀN HẢO |

SOFT365 - ĐỐI TÁC ỦY QUYỀN CỦA CÁC HÃNG PHẦN MỀM NỔI TIẾNG TRÊN THẾ GIỚI |