Bảo mật luôn là một trong những vấn đề quan trọng mà các doanh nghiệp luôn phải nỗ lực để cải thiện, giúp bảo vệ các tài nguyên tránh khỏi các cuộc tấn công. Khi nói về vấn đềtăng cường bảo mật cho tenant Microsoft 365, nhiều quản trị viên hay nhầm tưởng rằng họ chỉ cần sử dụng Azure AD Premium hoặc Microsoft EMS là đủ. Tuy nhiên, bạn cũng có thể tận dụng các tính năng bảo mật sẵn có của các gói Microsoft 365 để tăng cường bảo mật cho các tenant.

Bài viết dưới đây, SOFT365 sẽ đưa ra năm cách để tăng cường bảo mật cho tenant Microsoft 365 của bạn mà không cần giấy phép bổ sung bằng cách sử dụng các biện pháp kiểm soát mà mọi tổ chức đều có thể triển khai.

5 cách tăng cường bảo mật cho tenant Microsoft 365

Dưới đây là 5 cách tăng cường bảo mật cho tenant Microsoft 365 được các chuyên gia bảo mật của Microsoft khuyên dùng cho mọi doanh nghiệp. Tuy rằng, chúng không thể bảo vệ toàn diện 100% nhưng sẽ giúp doanh nghiệp của bạn có thể nhiều lớp bảo vệ mà không tốn thêm các chi phí license bổ sung.

1. Chọn vai trò quản trị viên ít đặc quyền nhất

Hiện tại, Azure AD hỗ trợ 81 vai trò quản trị viên khác nhau. Hầu hết các nhiệm vụ hàng ngày của quản trị viên có thể được ủy quyền cho một vai trò quản trị viên cụ thể, chi tiết để tránh sử dụng các tài khoản quá đặc quyền. Vai trò phổ biến nhất giữa các tổ chức là ‘Global Administrator’ có trên mọi tenant. Người dùng có vai trò này có quyền cập nhật mọi cài đặt trong tenant Microsoft 365.

Mặc dù việc nắm giữ vai trò quản trị viên toàn cầu đảm bảo rằng quản trị viên có thể thực thi nhiệm vụ của họ, nhưng việc chỉ định quản trị viên toàn cầu cho nhiều hơn một nhóm tài khoản giới hạn là cực kỳ nguy hiểm. Quản trị viên có các quyền này có thể xóa mọi tài khoản người dùng; đọc và cập nhật mọi mục hộp thư trong tenant; và ngăn người dùng đăng nhập. Nếu bị xâm phạm, tài khoản có vai trò quản trị viên toàn cầu có rất nhiều quyền mà kẻ tấn công có thể thực hiện bất kỳ số lượng cửa hậu nào mà hầu hết các tổ chức không thể phát hiện ra.

May mắn thay, hầu hết mọi tác vụ được thực thi bởi quản trị viên toàn cầu đều có thể được ủy quyền cho một vai trò ít đặc quyền hơn. Một ví dụ tuyệt vời là Quản trị viên tên miền . Trước khi vai trò này tồn tại, chỉ quản trị viên toàn cầu mới có thể thêm miền vào tenant, nhưng giờ đây bạn có thể ủy quyền nhiệm vụ này cho vai trò quản trị viên tên miền.

Với rất nhiều vai trò có sẵn, thật khó để xác định vai trò nào ít đặc quyền nhất cho một nhiệm vụ. Microsoft xuất bản danh sách mọi vai trò với các quyền chi tiết của họ, bên cạnh danh sách các hành động và vai trò ít đặc quyền nhất để thực hiện hành động đó. Thật không may, danh sách này chỉ bao gồm Azure Active Directory chứ không phải Microsoft 365 nói chung.

Nếu bạn không thể tìm thấy thông tin mình cần ngay lập tức, thì việc xác định vai trò ít đặc quyền nhất đôi khi cần một chút thử và sai. Trong trường hợp đó, bạn sẽ chỉ định vai trò, đánh giá xem quản trị viên có thể thực hiện các tác vụ cần thiết hay không và nếu cần, hãy chỉ định một vai trò khác (đặc quyền hơn).

Ngoài các vai trò Azure AD, hầu hết các sản phẩm đều có bộ vai trò chi tiết của riêng chúng và một ví dụ hoàn hảo là Intune. Chỉ có một vai trò, ‘Quản trị viên Intune’ trong Azure AD, nhưng quản trị viên có thể tạo các vai trò chi tiết trong chính cổng thông tin Intune.

2. Bật MFA và chặn xác thực cũ trong bảo mật mặc định

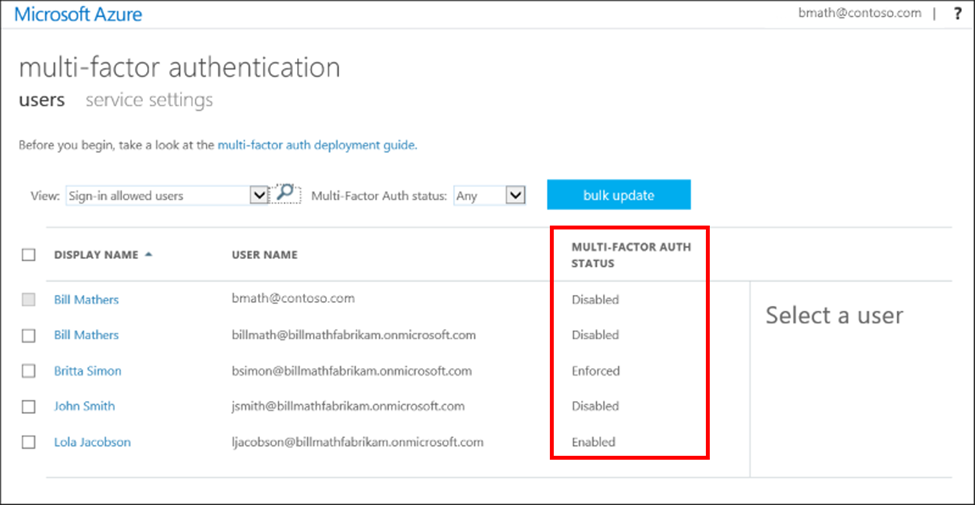

Xác thực nhiều bước MFA là một biện pháp kiểm soát cơ bản mà mọi tổ chức nên kích hoạt. Hiện tại, có hai cách để bạn có thể bật xác thực đa yếu tố – bằng MFA cho mỗi người dùng của Microsoft 365 hoặc thông qua bảo mật mặc định.

MFA cho mỗi người dùng của Microsoft 365 đã tồn tại từ lâu và nó cho phép bạn quản lý MFA trên cơ sở mỗi người dùng (đây cũng là nhược điểm lớn nhất của nó.) Khi một nhân viên mới gia nhập tổ chức, MFA dành cho họ tài khoản phải được kích hoạt thủ công.

Bảo mật mặc định là một tính năng tương đối mới mà Microsoft kích hoạt cho mọi tenant mới được tạo. Với một cài đặt duy nhất, bạn có thể kích hoạt các điều khiển sau:

- Yêu cầu xác thực đa yếu tố đối với một số vai trò quản trị viên có đặc quyền cao.

- Yêu cầu xác thực đa yếu tố cho người dùng khi Azure AD coi việc đăng nhập là rủi ro.

- Chặn xác thực kế thừa.

- Yêu cầu xác thực đa yếu tố khi người dùng truy cập tài nguyên Azure (thông qua cổng thông tin hoặc API).

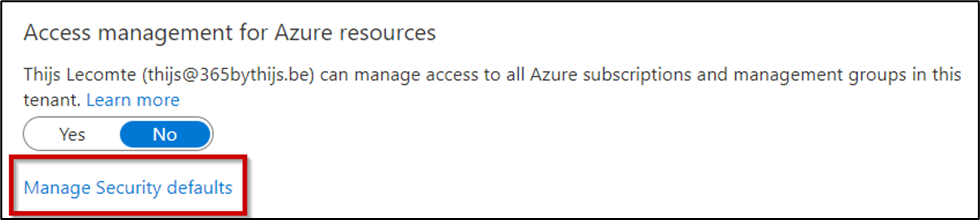

Bảo mật mặc định không yêu cầu giấy phép bổ sung và bất kỳ tenant nào cũng có thể kích hoạt tính năng này, khiến nó trở thành một tính năng cực kỳ có giá trị trong cuộc chiến bảo vệ tenant. Để kiểm tra xem bảo mật mặc định đã được bật hay chưa, hãy mở trung tâm quản trị Azure AD , chọn Thuộc tính và chọn Quản lý mặc định bảo mật . Trên màn hình tiếp theo, bạn sẽ chọn bật hoặc tắt bảo mật mặc định.

Nhược điểm chính của việc sử dụng bảo mật mặc định là chúng không hỗ trợ bất kỳ loại trừ nào. Nếu bạn có tài khoản hoặc ứng dụng kinh doanh không hỗ trợ các quy tắc này, bạn có thể làm việc xung quanh các điều khiển hoặc tắt hoàn toàn mặc định bảo mật. Bạn có thể khắc phục hầu hết các tùy chọn kiểm soát Mặc định bảo mật bằng cách sử dụng tính năng đăng ký ứng dụng và API Đồ thị. Nếu bạn không có giấy phép Azure AD Premium, đây là cách tốt nhất để tăng cường bảo mật danh tính của bạn.

3. Tránh các cuộc tấn công lừa đảo ứng dụng doanh nghiệp

Ứng dụng Doanh nghiệp tích hợp ứng dụng của bên thứ nhất hoặc bên thứ ba vào Microsoft 365 và với chúng, bạn có thể cho phép ứng dụng bên thứ ba truy nhập dữ liệu trong Microsoft 365 (bao gồm dữ liệu, tệp và email Đăng nhập một lần). Mặc dù thật tuyệt khi có thể tích hợp các ứng dụng với Microsoft 365, nhưng những kẻ tấn công đang sử dụng Ứng dụng doanh nghiệp để xâm phạm vào tenant.

Bằng cách lừa người dùng thêm Ứng dụng doanh nghiệp mới vào tenant, ứng dụng đó sẽ nhận được quyền trong tenant, bỏ qua các thay đổi MFA và mật khẩu. Ứng dụng doanh nghiệp cũng có thể là vật trung gian cho cuộc tấn công ransomware trên Exchange Online .

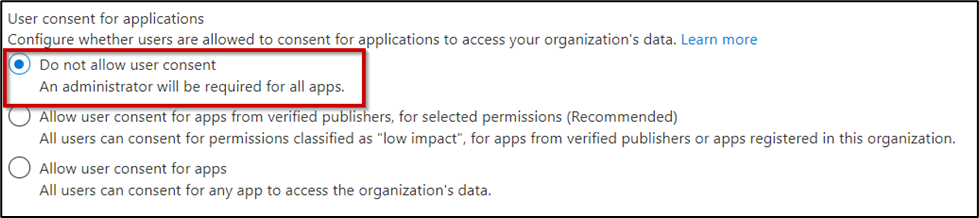

Để tắt khả năng người dùng cấp sự đồng ý cho Ứng dụng doanh nghiệp, hãy mở trung tâm quản trị Azure AD, điều hướng đến Ứng dụng doanh nghiệp > Đồng ý và quyền và chọn Không cho phép người dùng đồng ý hoặc Cho phép người dùng đồng ý cho các ứng dụng từ nhà xuất bản đã xác minh , cho các quyền đã chọn. Chúng tôi khuyên dùng tùy chọn đầu tiên vì tùy chọn này mang lại cho bạn toàn quyền kiểm soát Ứng dụng doanh nghiệp trong tổ chức của mình.

Khi tắt sự đồng ý của Ứng dụng doanh nghiệp, tôi khuyên bạn nên bật Quy trình lấy sự đồng ý của quản trị viên vì điều này cho phép người dùng cuối yêu cầu bổ sung một số Ứng dụng doanh nghiệp nhất định.

4. Theo dõi Audit Logs

Thông tin trong Audit Logs nêu chi tiết những gì đang xảy ra trong một môi trường, bao gồm cả hoạt động của người dùng và quản trị viên. Nền tảng Microsoft 365 chứa rất nhiều nhật ký, ghi lại các sự kiện từ hoạt động trong Nhóm đến hộp thư của người dùng đến các thay đổi của quản trị viên, chẳng hạn như các bản cập nhật đối với chính sách bảo mật trong Azure AD.

Bạn nên thường xuyên xem lại ba bản ghi này:

- Azure AD Audit Logs

- Audit Logs hợp nhất

- Logs hòm thư Exchange

Khi xem qua nhật ký, bạn có thể tìm thấy các trường hợp sử dụng mà bạn sẽ muốn tạo cảnh báo khi một số hoạt động nhất định xảy ra và đây là lúc Microsoft Sentinel xuất hiện. Sản phẩm SIEM & SOAR trên đám mây của Microsoft được xây dựng trên Azure , Sentinel cho phép bạn thiết lập một số phát hiện nhất định quy tắc và định cấu hình các hành động khắc phục tự động.

5. Tránh đánh cắp dữ liệu với Power Automate Data Loss Prevention

Mẹo cuối cùng là tập trung vào sự nguy hiểm của Power Automate và ngăn chặn khả năng đánh cắp dữ liệu. Power Automate là một nền tảng tuyệt vời cho phép người dùng cuối tạo tự động hóa thông qua giải pháp không cần mã, nhưng nó cũng chứa nhiều ‘trình kết nối’ cho phép tích hợp dễ dàng với các nền tảng đám mây khác, bao gồm cả sản phẩm của Microsoft và bên thứ ba.

Trình kết nối Google Drive là một ví dụ điển hình – trình kết nối này cho phép người dùng tạo Luồng Power Automate để tải tài liệu lên nền tảng đám mây của Google. Đây có thể là một điều cực kỳ nguy hiểm vì ai đó có thể tạo một luồng để tải mọi email hoặc tài liệu họ nhận được trong hộp thư lên Google Drive.

Tuy nhiên, Power Automate hỗ trợ Ngăn ngừa mất dữ liệu (DLP) để bạn có thể gắn thẻ trình kết nối là doanh nghiệp hoặc phi doanh nghiệp hoặc thậm chí chặn hoàn toàn một số trình kết nối nhất định. Một luồng không thể trộn lẫn các trình kết nối dành cho doanh nghiệp hoặc không dành cho doanh nghiệp và điều này đảm bảo không xảy ra việc đánh cắp dữ liệu sang các ứng dụng không được phép. Power Automate DLP được định cấu hình thông qua cổng quản trị viên Power Platform .

| SOFT 365 ĐẠT CHỨNG NHẬN ĐỐI TÁC VÀNG UY TÍN CỦA MICROSOFT TẠI VIỆT NAM TRONG NHIỀU LĨNH VỰC |

| THÔNG TIN LIÊN HỆ TƯ VẤN MUA PHẦN MỀM BẢN QUYỀN TẠI SOFT365 |

| Công ty TNHH Thương mại và dịch vụ TSG Địa chỉ: Hà Nội: Tầng 2, Tòa nhà ATS, 252 Hoàng Quốc Việt, Bắc Từ Liêm, Hà Nội Hồ Chí Minh: Tầng 5, tòa nhà GIC, số 89 Vạn Kiếp, phường 03, quận Bình Thạnh, TP HCM Website: www.soft365.vn - store.soft365.vn | Email: info@tsg.net.vn Điện thoại: 024 7305 0506 | 028 7308 0508 Gặp tổng đài tư vấn: 0936 362 158 | info@tsg.net.vn GIẢI PHÁP HÀNG ĐẦU - DỊCH VỤ HOÀN HẢO |

SOFT365 - ĐỐI TÁC ỦY QUYỀN CỦA CÁC HÃNG PHẦN MỀM NỔI TIẾNG TRÊN THẾ GIỚI |